Die DS-GVO fordert in Art. 25 "Datenschutz durch Technikgestaltung".

Es steht an keiner Stelle eine klare Vorschrift zur Verschlüsselung, aber naheliegend ist diese Auslegung schon.

Verschlüsselung sichert die Integrität und die Vertraulichkeit der Daten.

E-Mail Verschlüsselung ist nichts Neues, hat es aber bisher nicht aus der Freak-Ecke heraus geschafft.Das hat mehrere Gründe. Die gängige Mailsoftware macht es den Nutzern nicht leicht.

Aber versuchen wir es trotzdem.

Prinzipiell unterscheidet man zwischen Transportverschlüsselung und Inhaltsverschlüsselung.

Transportverschlüsselung verschlüsselt den Transportweg bis zum nächsten Mailserver. (ich fahre meinen Brief gepanzert zur Post)

Inhaltsverschlüsselung verschlüsselt die eigentliche Nachricht.

Nur die Inhaltsverschlüsselung sichert die Integrität und Vertraulichkeit auf der gesamten Übertragungskette.

Die Transportverschlüsselung versteckt zusätzlich die Metadaten.

1. Transportverschlüsselung

Bei diesem Verfahren wird die E-Mail vom Client bis zum Mailserver TLS/SSL-verschlüsselt.

Die meisten deutschen Provider unterstützen das Verfahren oder fordern es inzwischen.

Problem: die Nachricht ist vom Client bis zum ersten Mailserver verschlüsselt. Meist läuft der Nachrichtenfluß über eine unbekannte Anzahl von Mailservern. Hier ist die Transportverschlüsselung nicht überprüfbar.

Transportverschlüsselung bringt also keine absolut verlässliche Sicherheit im Internet.

Für die Verbindung vom Gateway oder lokalen Server zum Client (Web, Handy, Mailclient) ist sie aber ein Muss.

2. Inhaltsverschlüsselung

Man unterscheidet 3 gängige Verfahren.

2.1. S/MIME

S/MIME arbeitet mit asynchronen Schlüsseln.

Jeder Anwender bekommt bzw. hinterlegt seinen öffentlichen Schlüssel von bzw. bei einem Zertifikatsprovider.

Der Zertifikatsanbieter prüft die Identität des Anwenders.

In Kombination mit dem privaten Schlüssel ist eine Ende-zu-Ende Verschlüsselung oder Signatur der E-Mail gewährleistet.

Dieses Verfahren ist am weitesten verbreitet und nach der Einrichtung sehr einfach bedienbar.

Die Signierung von E-Mails ist auch bei Gegenstellen möglich, die keine S/MIME Verschlüsselung nutzen.

Problem1: Man muß den Zertifikatsstellen vertrauen. CAs wurden schon gehackt und verifizieren teilweise oberflächlich. Diese Betrachtung ist eher theoretisch und bietet nur Angriffsfläche für staatliche und ähnlich professionelle Angreifer.

Problem2: Wenn die Gegenseite kein S/MIME nutzt, funktioniert die Verschlüsselung nicht.

In meinem Postausgang werden aktuell (10/2018) nur ca. 3% der Nachrichten erfolgreich S/MIME-verschlüsselt.

Problem3: Verfügbarkeit und Archivierung. Dazu später mehr.

S/MIME Verschlüsselung läßt sich zentral im Gateway für ganze Domänen oder lokal im Client für jede einzelne Mailadresse anwenden.

2.2. PGP

PGP funktioniert ähnlich, arbeitet aber ohne eine zentrale Zertifikatsstelle.

Anwender tauschen ihre Schlüssel direkt aus und können anschließend verschlüsseln oder signieren.

Die Identität des Gegenübers muß der Anwender selbst prüfen.

Das geschieht auf Crypto-Partys oder durch Fachjournale wie Heise auf der CBit durch Authentifizierung per Ausweis.

Das Verfahren ist per se sicherer als S/MIME, aber der Schlüsselaustausch ungleich schwerer.

Aus diesem Grund ist PGP eher ein Verfahren für Freaks, Hacker und Sicherheitsprofis.

Problem1: funktioniert nur mit PGP-Gegenstellen, und die sind rar.

Problem2: Verfügbarkeit, Archivierung siehe unten.

2.3. Anlagen-Verschlüsselung mit Fremdsoftware

Wenn die Gegenstelle weder S/MIME noch PGP unterstützt, bleibt nur diese Variante "Verschlüsselung für Arme".

Mit diversen Programmen können ZIP-, PDF- oder selbstentpackende EXE- Archive mit Passworten geschützt werden.

Das Passwort muß auf separatem Weg übermittelt werden, das Entpacken funktioniert auf jedem beliebigen Standard-PC.

Problem1: es wird nicht die eigentliche Mail, sondern nur die Anlage verschlüsselt.

Problem2: der Einsatz erfordert einige zusätzliche Handgriffe und ist kein Automatismus.

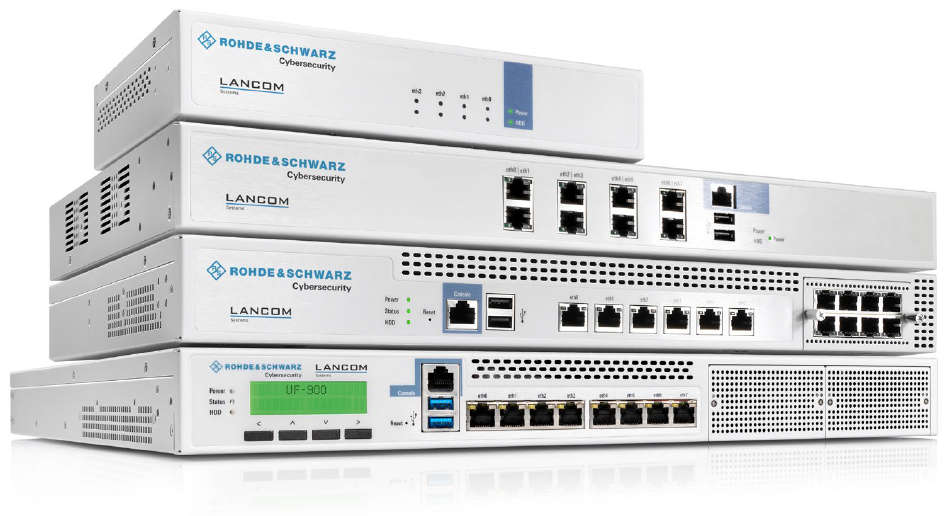

Viele Mailgateways lösen dieses Problem und bieten außer den o.g. Verschlüsselungsverfahren auch automatisierte Anlagen-Verschlüsselung mit Passwort an, um die Mails über eine SSL-verschlüsselte Postbox abzuholen oder selbstextrahierend als PDF, ZIP oder EXE zu verschlüsseln.

Problem Verfügbarkeit

S/MIME- oder PGP verschlüsselte E-Mails sind nur auf den Geräten lesbar, auf denen der private, aktuelle Schlüssel installiert ist.

Mal schnell auf dem Handy oder per WEB-Client Mails checken geht nicht.

S/MIME Zertifikate können prinzipiell auch unter Android installiert werden.

Die Google-App GMAIL unterstützt das aber nicht.

Datenrettung von verschlüsselten E-Mails bei einem Crash ist deutlich komplexer und der Erfolg unsicherer als ohne Verschlüsselung.

Problem Archivierung

E-Mail Archive, die per Proxy die Mails abgreifen, erhalten nur verschlüsselten Datenmüll.

Auch SMTP-Virenscanner der Provider oder auf dem eigenen PC greifen ins Leere.

Im Prinzip ist das ja der Sinn der Verschlüsselung.

Greift die

Archivsoftware auf den Mailclient zu, kann sie die verschlüsselten Mails korrekt archivieren.

Lesen der verschlüsselten Mails geht allerdings nur durch Rücksicherung in den Mailclient mit dem jeweils gültigen Zertifikat.

Eine Suche im Nachrichtentext oder eine schnelle Voransicht im Archiv ist nicht möglich.

S/MIME-Zertifikate sind meist ein oder zwei Jahre gültig.

Sucht man im Mailarchiv nach einer Nachricht aus vergangen Jahren, muss zum Lesen das damals aktuelle Zertifikat installiert sein.

Posted: 18.10.2018,

Updated: 13.11.2018

Neuer Kommentar, Anmerkung oder Hinweis