Netzwerk

Planet Switche (FAQ)

Default IP: 192.168.0.100

selten auch: 192.168.0.254

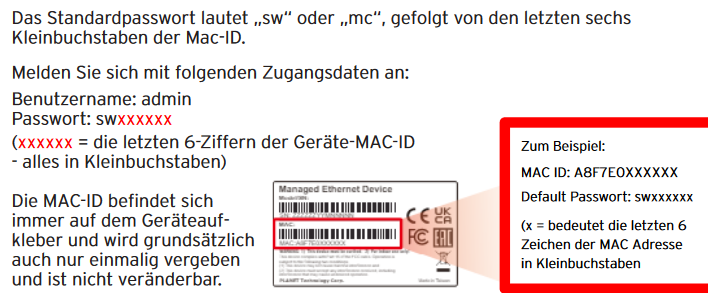

Default Gateway: 192.168.0.254 admin / admin

ab 2024 Änderung bei Neugeräten oder Firmware-Update: admin / sw[+letzte 6 Ziffern der MAC]

Einige Switche haben einen separaten Management-Port (VLAN 1).

Die Switche booten sehr lange (> 30 sek.).

BIOS + Manual Downloads: https://www.planet.com.tw/en/support/downloads

Industrie-Switche (DIN-Rail and Wall Mount Kit)

IGS-10020MT

- Managed Gigabit Switch, IP30 Aluminium Gehäuse

- fanless

- 8-port 10/100/1000T + 2-port 100M/1G/2.5G SFP

- LEDs: Power1, Power2, Fault Alarm, Netzwerk Ring, Ring.Owner

per Port: Link, Speed - WEB-GUI, SNMP 1-3

- Reset Button: <5 sek.: System Reboot, >5 sek.: Factory Reset

- Removable 6-Pin Terminal Block for Power Input

Pin1/2 = Power1, Pin3/4 = Fault Alarm, Pin 5/6 = Power2 - Redundant Power System, 12 - 48V DC (1.25A) oder 24V AC (0.7A)

Netzteil nicht im Lieferumfang! - Alarm Relay: 24V DC / 1A

- Bootdauer ca. 35 sek. (alle LEDs an)

IGS-5225-4P2S (PoE)

- L2+ Managed Gigabit Switch, IP40 Aluminium Gehäuse

- fanless

- 4-port 10/100/1000T 802.3at/af PoE+ bis 36W + 2-port 100/1000MB SFP

- 1 x RJ45-to-RS232 serial Management Port (115200, 8, N, 1)

- LEDs: Power1, Power2, Fault Alarm (rot), Netzwerk Ring, Ring.Owner

per TCP-Port: PoE, Link

per SFP-Port: Link / Speed - WEB-GUI, SNMP 1-3

- Reset Button: <5 sek.: System Reboot, >5 sek.: Factory Reset

- Redundant Power System, Dual 48~56V DC (>51V DC for PoE+ output recommended), 6 - 152W

Netzteil nicht im Lieferumfang! - PoE mit PoE Usage Monitor, PoE Scheduler

- supported Modbus TCP/IP protocol

19" Switche

GS-4210-8T2S

- Managed Edge Switch with Advanced L2/L4 Switching

- fanless

- 8x 10/100/1000BASE-T RJ45 Auto-MDI/MDI-X ports

- 2x 100/1000BASE-X SFP interfaces (dual mode and DDM)

- 1x RS-232-to-RJ45 serial Management Port (115200, 8, N, 1)

- LEDs: Power, Sys

per Port: Link/Akt - WEB-GUI, SNMP 1-3

- Reset Button: <5 sek.: System Reboot, >5 sek.: Factory Reset

- Dual Firmware Images

GS-4210-24T4S

- Managed Switch with Advanced L2/L4 Switching

- fanless

- 24x 10/100/1000BASE-T RJ45 Auto-MDI/MDI-X ports

- 4x 100/1000BASE-X SFP interfaces (dual mode and DDM)

- 1x RS-232-to-RJ45 serial Management Port (115200, 8, N, 1)

- LEDs: Power

per TCP-Port: 1000 LNK/ACT (Green), 10/100 LNK/ACT (Orange)

per SFP-Port: 1000 LNK/ACT (Green), 100 LNK/ACT (Orange) - WEB-GUI, SNMP 1-3

- Reset Button: <5 sek.: System Reboot, >5 sek.: Factory Reset

- Default LAN-IP: 192.168.8.1 (kein https!)

- Default WAN-IP 192.168.9.1 (DHCP: 100-249)

- Reset-Button: 4sek: Repair Network, 10sek: Factory Reset

- SIM-CARD (full size) PIN deaktivieren/setzen mit AT-Kommando: (Deaktivieren: PIN leer)

AT+CLCK="SC",0,"<PIN>"

- FirmwareUpdate OpenWRT Router GL.iNet GL-X300B-GPS: http://download.gl-inet.com/firmware/x300b/release/ oder ONLINE

aktuell: FW 4.5.16 (04/2024) - OpenWrt Modul/Plug-In "Luci" für Backup/Restore (online) installieren, Login mit Root User, system → backup/flash firmware → Generate archive

- OpenWrt Modul/Plug-In "WatchCat" und "Luci-App-Watchcat" - Ping Reboot, Periodic Reboot, Restart Interface (configured trough UCI /etc/config/system)

- (Firewall: Wireguard UDP-Port zum Router öffnen)

- bei LTE-Verbindung: VPN / Internet Killswitch aktivieren (in FW 4.x nicht mehr vorhanden)

- VPN-Verbindung im WEB-GUI: gelb: versuche Aufbau, grün: Verbindung OK (Upload+Download wird angezeigt)

- LEDs: (keine LED für VPN, lässt sich aber per Luci programmieren)

PWR - Power

4G - LTE-Verbindung

WiFi - WLAN ON

WAN - WAN Netzwerkverbindung - SMB - Buchse für ext. Antenne

- Luci/System/LED-Configuration: WAN- oder WiFi-LED (je nach Nutzung) auf Device "wg0" (Wireguard-Verbindung) konfigurieren

- Einwahl von außen auf das LAN hinter dem LTE-Router ermöglichen:

VPN: LAN-Einwahl von außen erlauben

VPN: NAT deaktivieren - GoodCloud ist die chinesische Router Managed Cloud für Gl.Inet

https://www.youtube.com/watch?v=WagHArGmghs

VPN siehe: Wireguard installieren

(V)DSL / WLAN / GSM-LTE • Netzwerk-Fernanbindung • Fernwartung • Anbindung HomeOffice

Sicherheitskonzepte • Datensicherung und -archivierung • Virenschutz • Zugriffsschutz • Spamabwehr • Verschlüsselung

Intranet • Firmenportale • Netzwerk-Kommunikationslösungen (Fax, Mail, SMS, Terminplan, Adressen, ..)

Router • Switche • Vernetzung • VLAN • Quality-of-Service ..

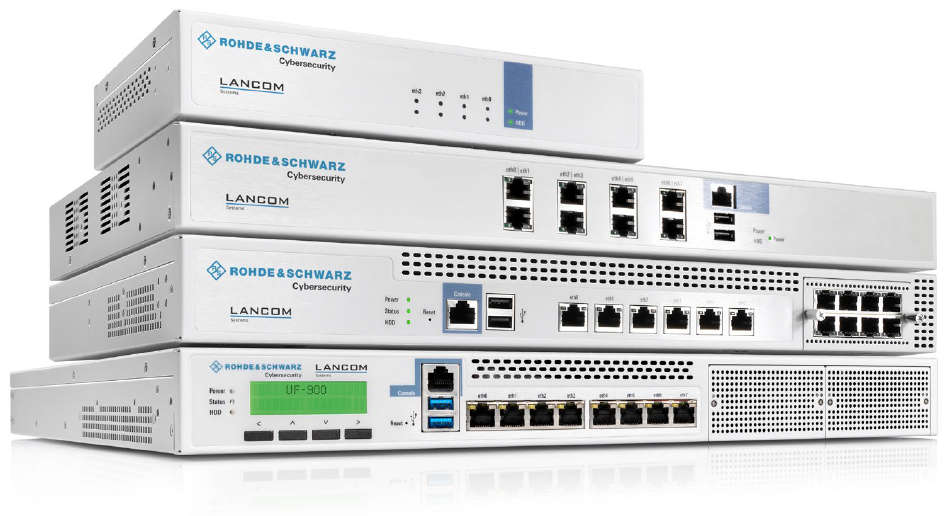

Lancom Systems GmbH ist ein deutscher Hersteller innovativer und sicherer Kommunikationslösungen in den Bereichen Secure Internet Access, VPN Network Connectivity und Wireless LAN.

Die Geräte sind modern, zeichnen sich durch hohe Zuverlässigkeit aus und besitzen eine sehr gute Systemoberfläche.

Als qualifizierter LANCOM- Fachhändler habe ich die Kompetenz.

VMWare ist der Spezialist in Sachen Virtualisierung:

Virtuelle Server, Virtuelle Desktops, Konvertierung von physischen in virtuelle Desktops, Lastausgleich und Load Balancing zwischen mehreren Hosts.

» Installation, Einrichtung, Wartung...

.... mehr

Netgear ist ein amerikanischer und weltweit operierender Anbieter von Netzwerklösungen wie Router, Switche, Wireless-LAN Produkten, Netzwerkkarten usw. mit einem guten Preis-Leistungs-Verhältnis.

Als PowerShift- Partner stehen mir der Service und das Wissen eines erfahrenen Global Player zur Verfügung.

Veeam Backup kann neben virtuellen Maschinen auch physische PCs sichern.

Setzt man die Free-Edition des Agents ein, muß das Backup vom jeweiligen Client-Agent aus gesteuert werden.

Ausnahme:

Das Backup eines physischen Servers mit der kostenlosen Community-Edition ist ohne Agent-Lizenz möglich.

Frage: Wie bekomme ich meine Datei wieder, die ich eben auf dem Netzlaufwerk gelöscht habe?

Antwort: Gar nicht.

Es

ist kaum zu glauben, aber im Jahr 2017 gibt es bei Windows immer noch

keinen Papierkorb für Dateien, die auf einem Netzwerk-Laufwerk gelöscht

wurden.

Der Windows Papierkorb greift nur lokal.

Server speichern nur Dateien im Papierkorb, die an der Serverkonsole selbst gelöscht wurden. Das ist sinnfrei.

Im Normalbetrieb erfolgt der Zugriff vom Client aus auf den Server.

Und genau dieser Normalfall wird nicht erfasst.

Im Technet wurde eine erstaunlich einfache Lösung vorgestellt, die funktioniert.

Mit dieser Lösung kann man Netzlaufwerke und URLs genau so gegen versehentliches Löschen absichern wie lokale Laufwerke.

Mein Favorit ist aber der Undelete Server von Condusiv.

Lesen Sie wie beide Löungen funktionieren.

Der Update-Manager ist in der vCenter Server Appliance integriert.

Der vSphere Client WEB arbeitet wahlweise wie gewohnt mit Flash oder nativ mit HTML5.

Die Installation der vCenter Server Appliance funktioniert per Installer direkt vom Installations-PC.

Es gibt mit VMware 6.5 keinen aktualisierten vSphere C# Client.

.... mehrLCOS 9.20: BGP - intelligentes Routing

IKE v2 VPN-Verschlüsselung

DNS-Logging

iPERF - Server zur Durchsatzmessung

SNMP3

vCenter Server 6.0. U1 hat wieder ein Management-GUI auf Port 5480.

Hier kann man wie von VMWare 5 gewohnt diverse Einstellungen des vCenter Servers verwalten und den Server updaten. Das geht in VMWare 6.0 vor diesem Update nicht.

Die Telekom und die meisten anderen Provider stellen zur Zeit ihre Telefonanschlüsse auf All-IP um.

Mit All-IP wird die leitungsvermittelte ISDN-Verbindung durch eine paketvermittelte IP-Verbindung ersetzt, die die Übermittlung aller Informationsarten wie Daten, Sprache und Video über das Internet Protocol (IP) vereinheitlicht.

Für den Anschlußnutzer hat die Umstellung Vor- und Nachteile und sowie Tücken.

.... mehr|

|