VPN IPSec zwischen Lancom und MikroTik Router

Allgemeines

IPSec IKE v.2 Lan-to-Lan Verbindung mit Preshare.

Der Lancom-Router als Empfänger muß eine feste IP haben und die VPN-Ports müssen beim Router ankommen.

IPSec IKE v.2 Lan-to-Lan Verbindung mit Preshare.

Der Lancom-Router als Empfänger muß eine feste IP haben und die VPN-Ports müssen beim Router ankommen.

Lancom Router (FW 10.50 RU5)

- VPN-Verbindung LAN-LAN mit Assistent erstellen (IKEv2, Router als Responder)

- IPv4 Routing-Tabelle: Route zum Dst.LAN erstellen

- Firewall: keine Einträge

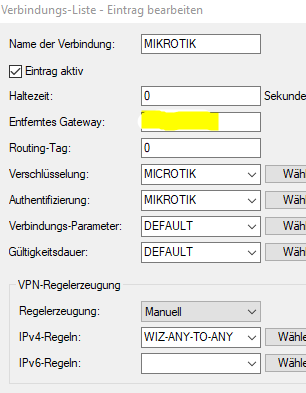

- VPN IKEv2 Verbindungsliste:

- Verschlüsselung: DH-Gruppen: DH14, PFS: nein,

IKE-SA: AES-CBC-256, Hash-Liste: SHA-256, SHA1,

Child-SA: AES-CBC-256, AES-GCM-256, Hash-Liste: SHA-256, SHA1 - Authentifizierung: FQUN, Identität + Passwort

- Verbindungsparameter: DPD: 30 sek., Encapsulation: keine

- Gültigkeitsdauer: IKE SA: 108.000 sek, 0 kBytes, Child SA: 28.800 sek, 2.000.000 kBytes

- IPv4-Regel: Zieladressen einschränken

MikroTik Router (FW 7.8)

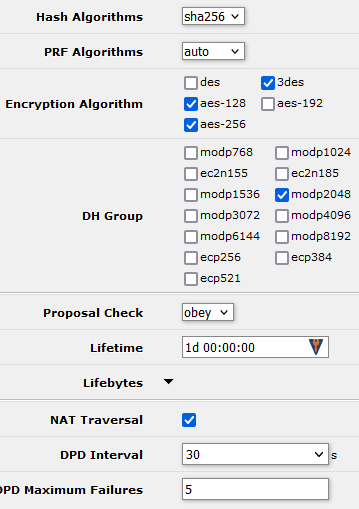

- IP -> IPSec -> Profiles

neues Profil anlegen, Parameter passend zu Gegenseite

- IP -> IPSec -> Peers

neues Peer anlegen, [Gateway-Adresse/32], Profil wie oben, IKE2, Send INITIAL_CONTACT - IP -> IPSec -> Identities

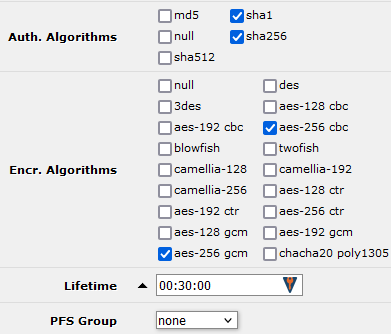

neuer Eintrag, Preshare Key, ID Type (beide Seiten): user fqdn, Match By: remote id - IP -> IPSec -> Prosposals

neuer Eintrag, IKEv2-Prosposals setzen

- IP -> IPSec -> Policies

neuer Eintrag, Peer: wie oben, Tunnel anhaken, Src.Netzwerk/24 und Dst.Netzwerk/24, Protocol: 255(all), Action: encrypt, Level: require, IPSec Protocols: esp, Prosposal: wie oben - Test - Ergebnis/Verbindung ok:

IP -> IPSec -> Policies, PH2 State = established

IP -> IPSec -> Active Peers, State = established, Local- und Remote IP, TX/RX Bytes - IP -> Firewall -> NAT darf für VPN-Verbindung nicht maskiert sein! (srcnat für VPN-Quell- und VPN-Zielnetz, action= accept)

- IP -> Firewall ->Rules: forward-accept für Src.LAN und Dst.LAN

- Routingtabelle: nicht erforderlich