Lancom Router

Ab FW 10.50 verhält sich die Action Tabelle beim Verbindungsaufbau anders!

Ein "gerne" gemachter Fehler dabei ist, daß das IPv6-Modul eingeschaltet ist, obwohl es nicht genutzt wird.

FW 10.60 - keine VPN-Netzwerkbeziehungen (SA) mehr in der Firewall, nur noch in VPN / Allgemein / Netzwerkregeln

FW 10.70 - geringe Änderungen an der Firewall, neu: VPN-Mash

Aktuelle LCOS -Wartungsstände: https://www.lancom-systems.de/produkte/firmware/versionsuebersicht/

Best Practice

- LAN-Bridge auf "Router" stellen

- gewünschte LANs definieren und Ports zuweisen

- ggf.Bridge-Gruppe anlegen, gewünschte Ports aufnehmen (innerhalb einer Bridge arbeitet keine Firewall!)

- Firewall: Deny-All Regel erstellen, nur gwwünschten Traffic erlauben

- Lanconfig: unter Admin > Access Settings > Access Stations die Netze oder IPs eintragen, die zum Management auf den Router zugreifen dürfen

- nur sichere Protokolle (HTTPS, SSH, SNMPv3 und TelnetSSL) aus LAN oder VPN erlauben, alles andere aus

- Intranet und DMZ sind vordefinierte Netzwerktypen zur Vereinfachung von Firewall Szenarien. Ein Intranet kann auf die DMZ zugreifen, andersrum jedoch nicht.

LCF-Datei enthält MIB-OID-Struktur.

Diese Struktur funktioniert auch über SSH/CLI, aber statt der Punkte muss ein Slash verwendet werden (Bsp: cd 2/12/1)

Default IP (wenn kein DHCP vorhanden)

Switch: 172.23.56.250 oder 251, Router: 172.23.56.254

Management-Protokolle:

- Lanconfig: HTTPS oder SSH (SSH auf VPN beschränken)

- LanMonitor: SNMP - Port 161 TCP+UDP

Automat. Neustart per Cron-Job

do /Other/Cold-Boot - Neustart (Kaltstart) des Routers do /Other/Boot-System - Neustart (Warmstart) des Routers do /o/m/d T-DSLBIZ - Neustart der DSL-Verbindung

Felder Wochentage, Monatstage und Monate leer lassen, wenn dieser Befehl immer ausgeführt werden soll.

Nur Echtzeit + Abweichung + Minuten + Stunden eintragen.

Firewall-Regel per Cron-Job ein / aus schalten: https://support.lancom-systems.com/knowledge/pages/viewpage.action?pageId=32983237

DEFAULT Verbindungs-Parameter nicht löschen!

siehe unten VPN IPSec Lancom Tips

DNS-Auflösung und Domänenanbindung für Außenstellen über VPN-Tunnel:

- am Serverstandort:

- DNS-Server und -Weiterleitung im Router aktivieren.

- eigene Domäne eintragen,

- Weiterleitung: *.[Domäne] -> als Gegenstelle IP-Adressen der DNS-Server.

- am Außenstandort:

- DNS-Server und -Weiterleitung im Router aktivieren.

- keine eigene Domäne eintragen,

- Weiterleitung: *.[Domäne] -> VPN-Gegenstelle.

Telnet/Putty/SSH

PING vom entfernten Router senden:

PING [IP-Adresse] -c 10 (-a a.b.c.d = setzte Absendeadresse des PING)

PING [IP-Adresse] -r (-r = Traceroute-Mode)

Events: Status->Config->Event-Log

Fehler / IDs lassen sich direkt über ID erreichen, führende 1 weg lassen (1.2.19.36.3.1.2 -> cd \2\19\36\3\1\2)

default -r setzt aktuelle Ebene und alle Unterebenen auf Defaultwerte. Bei Aufruf in der Hauptebene entspricht das beinahe einem Werksreset.

ls st/voice/call-counter - listet aktuell laufende Anrufe

ls /st/acc/curr - listet aktuelle User

dir status/vdsl/connection - zeigt DSL Verbindungsfehler

show jobs - zeigt Auslastung der Prozesse

Fehlersuche:

• show job - zeigt Prozesse und Auslastung

Mail-Benachrichtigung

In Telnet testen

- "trace + smtp" - SMTP-Trace einschalten

- "testmail <ABSENDER> <EMPFÄNGER> <AbsenderName> <Betreffzeile> <Haupttext>" - Testmail senden

* Verbindungsfehler: Kommunikation -> Aktionstabelle

mailto:mail@domain.net?subject=BETREFFZEILE_DER_MAIL(Abbruch DSL um %t)?body=INHALT_DER_MAIL DSL Verbindung gestört um %t.

Verbindungsereignis= Ereignis Abbruch mit Fehler.

Gegenstelle= entsprechende Gegenstelle.

* Firewall -> IDS / DoS -> E-Mail Nachricht senden

Mail hängt beim Test: Puffer löschen mit do /Status/Mail/Clear-Buffer

Der Router löscht den Puffer sonst erst beim Neustart! Bei Fehlersuche sehr wichtig.

Konfiguration Router hinter Router:

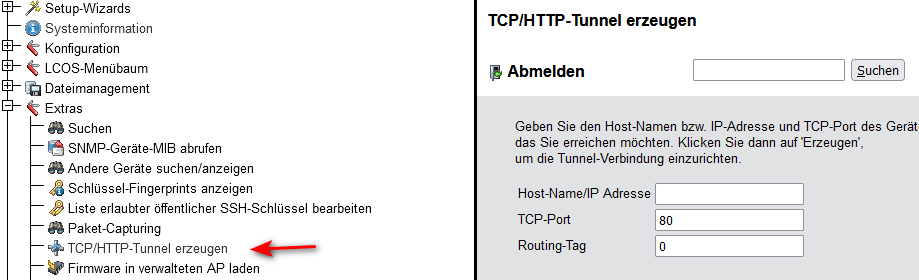

1. WEB-Konfiguration des ersten Routers öffnen

2. HTTP-Tunnel von diesem Gerät zu anderem Gerät im Zielnetz aufbauen

Lancom hinter anderem Router:

- Port 161 TCP+UDP forwarden für Lancom Monitor

- Port 443 TCP forwarden für Management (ggf. anpassen: Management -> Admin -> Einstellungen)

SIP von Fritzbox o.ä. über Lancom Router frei geben: Sonstige Dienste -> Dienste -> SIP-ALG aktivieren

Damit arbeitet der Router als SIP-Proxy. Der Call-Manager muß nicht aktiviert sein.

VoiceCallManager (VCM): VCM / Erweitert / QoS: "Reduktion der PMTU" raus schmeißen.

Das sind alte Relikte, die mehr Schaden als Nutzen bringen.

SNMP: LanMonitor nimmt AES256 mit SHA256, Benutzername root

Probleme mit LanMonitor:

- SNMP(3) Zugriff nur lokal oder über VPN! (Port wird im WAN ständig attakiert)

- Lanconfig: Meldungen/Monitoring -> Protokolle -> SNMP Einstellungen -> "Administratoren haben SNMPv3-Zugang entsprechend ihrer Zugriffsrechte" aktivieren

- ggf: LanConfig -> Rechtsklick aufs Gerät -> Eigenschaften -> Protokolle manuell unter Logindaten deinen LanMonitor SNMPv3 Zugang hinterlegen

- SNMP-Pfad per SSH auf Default zurücksetzen:

cd /setup/snmp

default -r

Tagging

Schnittstellen-TAGs trennen die Netze und müssen per Firewall-Regel zusammen geführt werden.

Wenn es eine Route mit dem gleichen Tag wie dem Schnittstellen-Tag gibt, so wird diese genutzt. Gibt es keine Route mit dem gleichen Tag wird die Route mit Tag 0 genutzt.

TAG-0 in einer Firewall-Regel bedeutet, dass das eventuell vorhandene Schnittstellen-TAG nicht verändert wird.

Pakete mit Routing Tag-0 haben Zugriff auf alle anderen Tags, wenn das nicht per Firewall gesperrt wird. Anders herum jedoch nicht.

Ein Netz mit TAG=0 kann alle Netze sehen.

Ein Netz vom Typ DMZ kann von allen Netzen gesehen werden.

Netze mit allen anderen unterschiedlichen Tags können sich nicht sehen.

Routing vs. Bridge Mode

Im Bridge Mode (default) kann man an den jeweiligen Interfaces und Switches Geräte im selben IP Netz betreiben, ohne dass die Firewall das blocken kann.

Im Routing Mode (besser) kann man zwischen den Netzen mit Firewallregeln routen.

Routing zu weiteren Netzen über zweiten lokalen Router

- Routingtabelle im Default Gateway Router anlegen

- ICMP Redirect (alt: Pakete im lokalen Netz übertragen) anhaken! (asymetrisches Routing, Pakete laufen über Router1-> Router2, Antwortpakete nicht)

VPN

Lancom Router können IPSec IKE v.1 und v.2, L2TP und PPTP.

R&S Firewalls können IPSec IKE v.1 und v.2, SSL-VPN (Open-VPN), Wireguard ab FX 10.12.

siehe auch:

• VPN IPSec Lancom Tips: https://uwe-kernchen.de/phpmyfaq/index.php?solution_id=1238

• VPN zu Android: https://uwe-kernchen.de/phpmyfaq/index.php?solution_id=1120

• VPN Lancom zu MikroTik Router: https://uwe-kernchen.de/phpmyfaq/index.php?solution_id=1425

• VPN mit Zertifikaten: https://uwe-kernchen.de/phpmyfaq/index.php?solution_id=1393

• Adv.VPN Client für Windows lizenzieren: https://uwe-kernchen.de/phpmyfaq/index.php?solution_id=1376

• VPN über Router hinweg: https://uwe-kernchen.de/phpmyfaq/index.php?solution_id=1111

• Zertifikate ausrollen an mehrere Router, hier sind alle Mountpoints: https://www.lancom-systems.de/docs/LCOS/Refmanual/DE/topics/scp_file_transfer_mountpoints.html

• Lancom VPN hinter anderen Routern: https://support.lancom-systems.com/knowledge/pages/viewpage.action?pageId=32989036

Zugriff für VPN-Gegenstellen einschränken:

• VPN-Clients (IKE v1/v2): VPN-Regelerzeugung, IPv4-Regel (Einschränken auf Subnet oder Station)

• VPN-Netze: Firewallregel

Prio 2: bei Bedarf individuell Stationen erlauben: Accept-VPN - Quelle: VPN-Gegenstelle(n), Verbindungsziel: freizugebende Ziel-IP(s)

Prio 1: Alle VPN-Gegenstellen verbieten: Reject-VPN - je eine Regel (Out und In) für Quelle und Ziele

• VPN-Netze: Netzwerkbeziehungen (SA)

VPN / IKev2 / Verbindungsliste der VPN Verbindung / Regelerzeugung = manuell

VPN / Allgemein / Regel: eigene Netzwerkbeziehung erstellen

VPN Fehlersuche per SSH-Konsole:

show vpn cert - listet die vorhandenen Zertifikate

trace # vpn status (mit "Cursor-hoch" -> "ENTER" kann man on/off umschalten)

trace # vpn-ike

trace # vpn-debug

trace + vpn packet

VPN-Client für Windows

* NCP Client, konfigurierbar per Lanconfig-Assistent

* 09/2023 neu: Lancom Trust Access Client (NCP)

- Miet-Lizenz über LMC, zentral ausrollbar

- zwingend Anbindung an Azure AD (-> ggf. Anbindung lokales AD)

- Prinzip: SSL Interception

- der selbe Client kann auch klassisch IPSec mit lokaler Lizenz

- Voraussetzung: LCOS 10.8, LMC

Firewall:

/Setup/IP-Router/Firewall

• ls Rules

• ls Actions

• Trace

VLAN mit Lancom Routern und Switchen: https://uwe-kernchen.de/phpmyfaq/index.php?solution_id=1346

Quellen und Links:

- Kapitelstruktur der LCOS-Menüreferenz: https://www.lancom-systems.de/docs/LCOS/menuereferenz/

- Aktuelles Referenzmanual (10.60): https://www.lancom-systems.com/docs/LCOS/Refmanual/DE/

- Lancom FTP mit Beta, RC, Archive usw.: ftp://ftp.lancom.de/